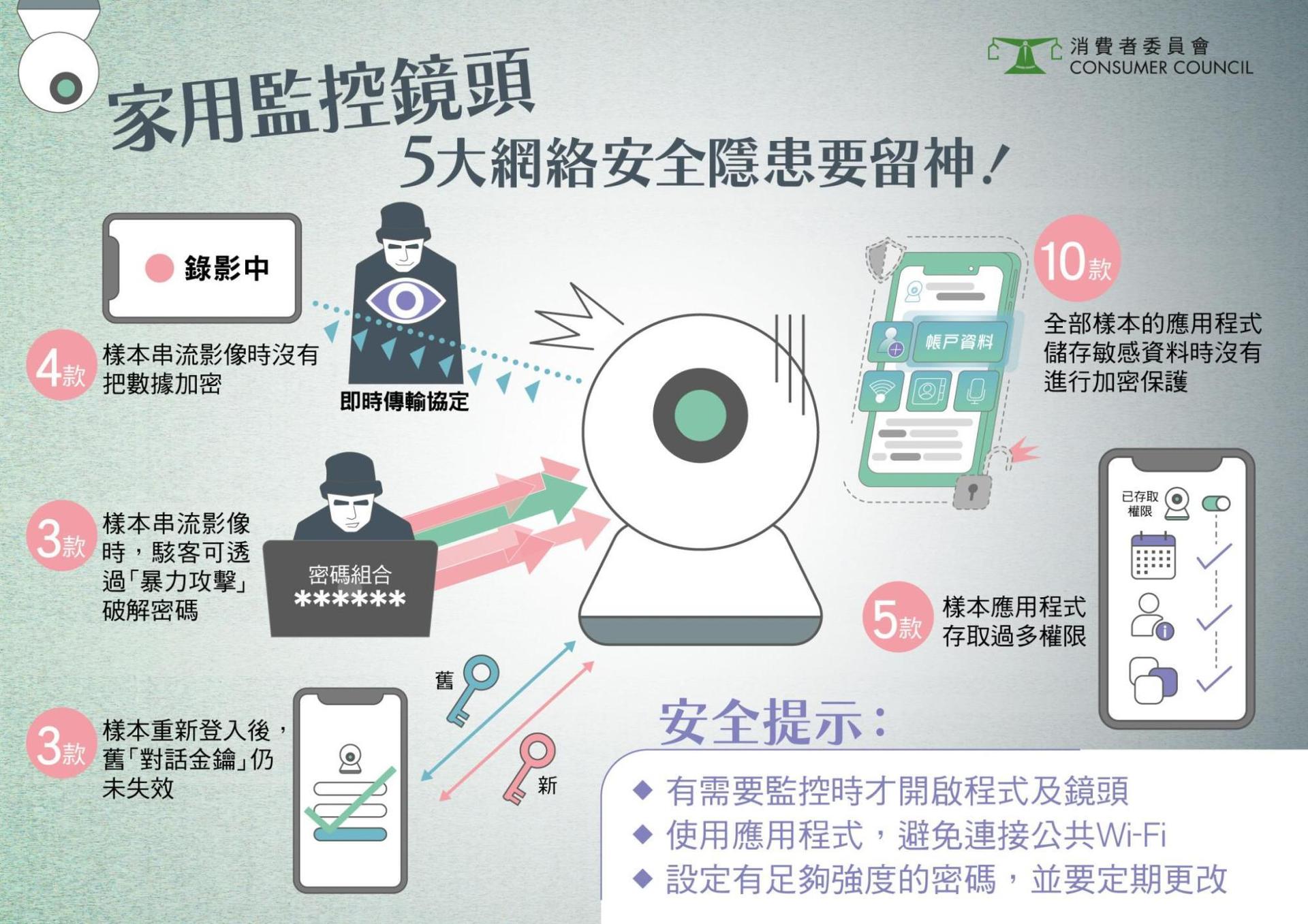

消委會測試市面10款家用監控鏡頭的網絡安全,發現只有「arlo」Pro 4樣本符合歐洲網絡安全標準,其餘9款均有不同的網絡安全問題,包括鏡頭傳送影像或資料時沒有加密,傳送期間或令資料外洩;未能防禦駭客以「暴力攻擊」方式破解密碼等。部份監控鏡頭的應用程式在儲存用戶資料方面安全度不足,存取權限亦過多。消委會提醒消費者,監控鏡頭密碼應要有足夠強度,並定期更改,及善用防火牆及網絡監察等。

【新聞有價 記者有格 立即訂閱:https://bit.ly/3wGQh7c】

消委會委託獨立實驗室參考ETSIEN303645及OWASPMASVS標準,測試市面10款家居監控鏡頭的網絡安全,包括防攻擊能力、資料傳送安全性、應用程式安全性、儲存資料保密性及硬件設計。各樣本的售價由269元至1,888元,全部都提供雙向語音對話、移動偵測、夜視、AmazonAlexa及GoogleAssistant語音控制等功能。

5款鏡頭傳送資料沒加密

監控鏡頭的應用程式會直接將鏡頭拍攝所得的實時動態影像串流至流動裝置,但消委會測試發現,4款包括「imou」IPC-F88FIP-V2、「TP-Link」Tapo C210、「EZVIZ」CS-C6 及「D-Link」DCS-8350LH,以「即時傳輸協定(簡稱RTP)」來進行實時動態影像串流,沒有把影片數據加密,傳送影片時有機會受駭客攻擊,可輕易窺探影片內容,建議生產商使用「安全即時傳輸協定(簡稱SRTP)」。「reolink」Argus 3 Pro連接用家Wi-Fi無線網絡時,則沒有驗證身份,只使用「超文本傳輸協定(HTTP)」傳送資料,但沒有加密,令駭客可從普通文字檔找到路由器的帳戶資料。

3鏡頭重新登入帳戶後舊有對話金鑰仍有效

此外,用戶每次登入連接鏡頭時均會使用「對話金鑰(sessionkey)」,用以加密及解密互相傳送資料,當中斷連接後,該次對話金鑰便失效,待重新登入帳戶則會使用新的對話金鑰。但消委會測試又發現,「BotsLab」P4 Pro、「SpotCam」Solo 2及「reolink」Argus 3 Pro 重新登入連接鏡頭時,用於上一次連接的對話金鑰仍然有效,若駭客成功偷取舊有的對話金鑰,便可連接鏡頭。其中「reolink」於手機內的應用程式即使已登出帳戶或登入另一帳戶後,仍可看到已登出帳戶所連接的監控鏡頭拍攝所得的實時動態影像,裝置存在網絡安全漏洞。

消委會同時發現,「eufy」T8441X、「EZVIZ」及「D-Link」進行實時動態影像串流時,駭客可透過「暴力攻擊」獲得密碼,即主要透過試誤法(trialanderror)來破解密碼,透過反覆試驗所有可能的密碼組合,直至成功破解。其中「EZVIZ」及「D-Link」實時動態影像串流的預設密碼分別為6位字母或數字,密碼強度非常弱。另外,使用「SpotCam」手機應用程式登入帳戶時,亦未有限制可登入次數,令駭客可不斷地重複嘗試登入以獲取帳戶資料。

5款鏡頭手機應用程式存取過多權限

5款監控鏡頭包括「小米Mi」MJSXJ09CM、「imou」、「BotsLab」、「eufy」及「EZVIZ」的手機應用程式存取權限亦過多,部份樣本存取的資料亦較為敏感,例如讀取裝置上的行事曆、帳戶資料、用戶正在使用的應用程式等,令手機內的敏感資料有機會外洩。此外,全部樣本於應用程式內儲存資料時的安全性不足,將用戶部份敏感資料例如電郵地址、帳戶名稱或密碼等儲存於普通文字檔,相隔一段時間後才移除資料,又沒有使用加密技術保護,令駭客或可輕易取得該等用戶資料。

消委會建議,政府推出適合本港的網絡安全標籤認證計劃或標準。至於市民若委託專人上門安裝及設置監控鏡頭,安裝後應立即更改密碼;並在有需要時才開啟監控鏡頭應用程式及啟動鏡頭,完成後建議關掉鏡頭;不應使用任何公用及沒有管理權限的裝置登入帳戶,避免使用公共無線網絡Wi-Fi監控。